Aquesta IA és capaç de saber el que es tecleja

24/08/2023

La IA sap el que teclegem amb un 95% de precisió i només necessita escoltar el so de les tecles.

Els keyloggers o enregistradors de teclat en català, són aquelles aplicacions – habitualment malicioses – que s’encarreguen d’espiar el que teclegem en el nostre ordinador o dispositiu mòbil.

Una mica d’història.

El concepte ve de lluny i és que els espies russos ja usaven mecanismes similars en màquines d’escriure durant la guerra freda. Ara, les coses han canviat molt i ja no es necessita ni instal·lar un programari maliciós a l’equip o dispositiu de la víctima, n’hi ha prou amb simplement sentir el so de les tecles.

Atacs acústics.

Un grup d’investigadors han publicat un estudi en el qual asseguren aplicar els últims avenços en deep learning o aprenentatge profund en català. Aquesta, és una tècnica d’extracció i transformació de noves característiques del processament de la informació, les quals poden ser de forma supervisada o no. Són algoritmes que funcionen en un sistema per capes, simulant el funcionament bàsic del cervell que s’utilitza amb les neurones.

Mitjançant la combinació d’aquesta tècnica amb l’actual ubiqüitat dels micròfons i l’increment de serveis en línia, el resultat és si més no inquietant: espionatge del que teclegem. Aquest tipus d’atacs, s’anomenen Acoustic Side Channel Attacks (ASCA) i en l’actualitat s’han anat perfeccionant amb la ràpida evolució que ha suposat l’escenari digital i tecnològic.

Gravar el so dels teclats.

El primer pas de l’atac és registrar i gravar el so de la pulsació de les tecles en el teclat de la víctima. Per a això, és suficient amb col·locar un micròfon prop d’aquest teclat o fins i tot aprofitar el mateix dispositiu de la víctima, que pot estar situat prop del teclat i que això sí, ha de tenir prèviament instal·lat alguna mena de programari maliciós que doni accés a l’atacant al micròfon.

Les videotrucades.

Com indiquen els investigadors, les pulsacions del teclat també es poden registrar a través d’una trucada o una videotrucada. Un participant infiltrat pot treballar en correlacions mitjançant els missatges que es teclegen i com aquests sonen en el teclat en el moment d’introduir-los.

Ús d’espectrogrames.

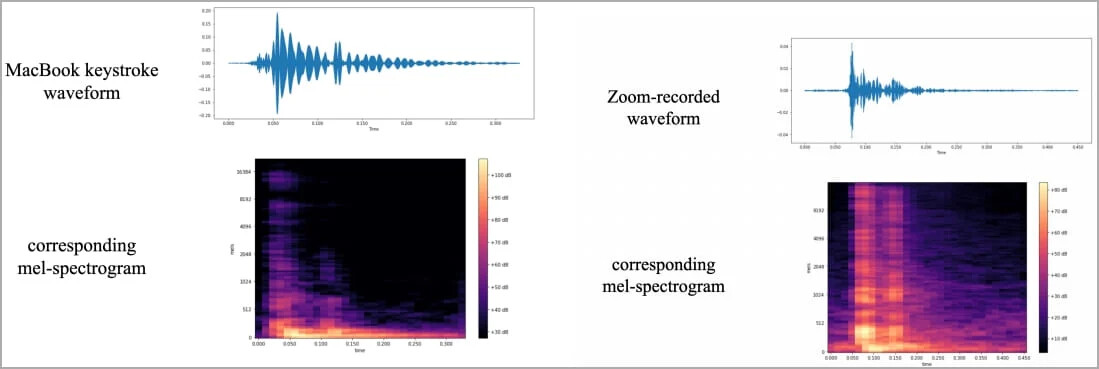

En les seves proves els investigadors van recollir el so de 36 tecles premudes 25 vegades cadascuna en un MacBook Pro actual. Van gravar el so produït en cada pulsació i a partir d’aquí van obtenir formes d’ona i espectrogrames que permetien visualitzar diferències identificables entre les diferents tecles. Després van aplicar uns certs mètodes perquè aquests senyals es poguessin usar per identificar la tecla premuda.

Espectrogrames generats en gravar els sons procedents del teclat en diverses proves.

Entrenant el model.

Aquestes imatges de l’espectrograma es van utilitzar per entrenar un classificador d’imatges al qual van anomenar CoANet. Van haver de realitzar diversos experiments amb la taxa d’aprenentatge i la divisió de les dades fins que van aconseguir un bon nivell de precisió.

Una precisió del 95%.

Després de l’entrenament, el classificador CoAtNet va assolir en trucades, una precisió del 95% a l’hora de capturar aquestes pulsacions del teclat i identificar-les. Si es feia servir el micròfon del telèfon intel·ligent, la precisió baixava lleugerament, però continuava sent altíssima, concretament del 93%. Amb videotrucades la precisió també disminuïa, adquirint un percentatge del 91,7%.

Com evitar aquests atacs.

Tal com assenyalen des de Bleeping Computer, protegir-se d’aquests atacs és factible. Per això és possible usar aplicacions que reprodueixen el so de tecles en prémer-les, o que puguin generar soroll blanc. El que es recomana especialment és utilitzar sistemes d’autenticació biomètrica i gestors de contrasenyes per evitar haver d’introduir contrasenyes de manera manual i que aquest tipus de sistemes no les puguin robar.